【徹底解説】最恐マルウェア「Emotet(エモテット)」について

2022/04/07

平素は当社サービスをご利用いただき誠にありがとうございます。

2022年01月下旬頃より、「Emotet」と呼ばれるウイルスメールが猛威を振るっています。

重要情報を盗み取る被害や、ランサムウェアへの感染報告が連日報道されています。

当社提供のクラウドスパムチェックサービスでも、多くの「Emotet」による攻撃のログを確認しております。

そこで、少しでも被害発生を防ぐために、「Emotet」の特徴や実際に多く確認されている文面や

添付ファイルの特徴などを解説させていただきます。

ぜひ、皆様のメール環境、クライアントPC環境の防御にお役立てください。

「Emotet攻撃メール」とは

Emotetは、2019年後半に流行したウイルスで、2022年初頭から再度流行をしています。

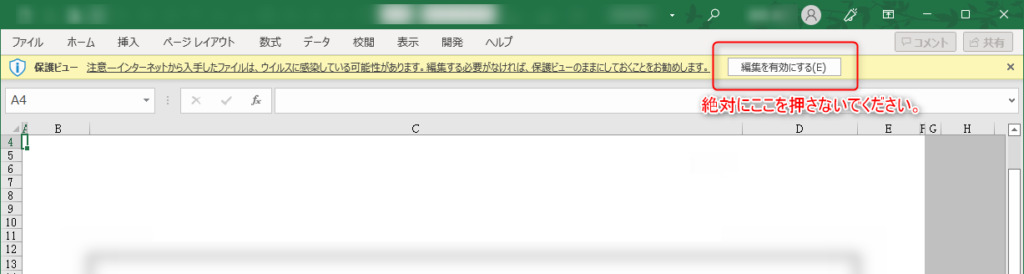

このウイルスの特徴として、マイクロソフトのオフィスで利用されるマクロの実行により

感染させる形式を取っていることがあげられます。

2019年に流行した際は主にWord形式ファイルで、2022年初頭の現在は主にEXCELファイル

またはパスワード付きZIPファイルで送られてきています。

このEmotetウイルスは、感染することによりそのPC内にあるデータを盗み取ることを主な目的としています。

また、感染力が強く、同じ会社内(ネットワーク内)にある他のPCにも侵入を試みます。

攻撃者はこのウイルスをメールに添付ファイルとして送り付ける形式で攻撃を行います。

そのメールの内容も業務のメールかのように装っているので、一見すると判別が難しいのが特徴です。

「Emotet攻撃メール」の特徴

以下に記載のある特徴に該当するメールは、「Emotet攻撃メール」の可能性が非常に高いので

添付ファイルを開封、および実行はしないようにご注意ください。

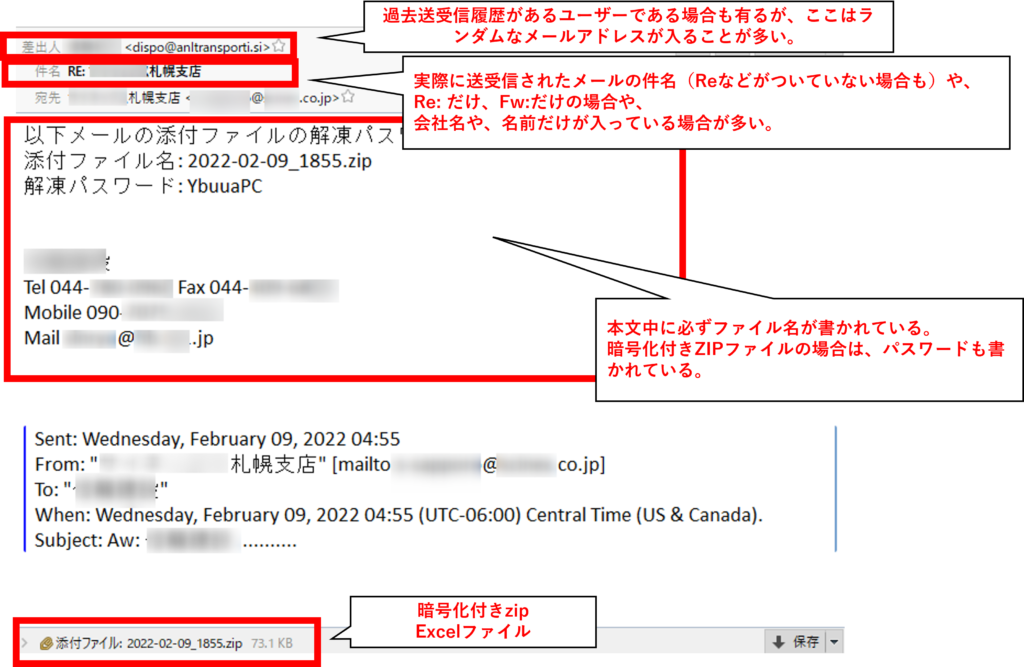

差出人メールアドレスの特徴

普段の業務でやり取りしている人からのメールを装っているケースも急増しているので要注意です。

この差出人は既に搾取されたメールアドレスで送信してくることが分かっています。

要するに正規のユーザーのIDとパスワードを利用し、正規のメールサーバーから送信してきています。

よって、「SPFなどの送信ドメイン認証による防御が出来ない」のも特徴の一つです。

例えば、Yahoo!が提供しているフリーメールの●●●●@yahoo.co.jpをお持ちの方も多いと思いますが

このアドレスから正規のメール配送経路でのEmotet攻撃も確認できています。

あらゆるドメインを差出人メールアドレスに指定して、配送されてくるため、一貫性はありません。

よって、差出人メールアドレスをブラックリストに追加する方法では効果が薄いです。

メールの件名に対する特徴

差出人アドレスと同様に、実際に送受信されたメールの件名がそのまま流用されているパターンが急増しています。

一部被害にあわれた方のメールデータが盗まれているものと考えられます。

それ以外にも、件名に名前だけ、メールアドレスだけ、会社名だけ記載されているケースや

「Re:」「Fwd:」だけが記載されているような例もあります。

メール件名についても規則性はありません。

メールの本文に対する特徴

パスワード付きZIPファイルの場合は、メール本文に必ずと言っていいほどパスワードが記載されています。

EXCELファイルが添付されている場合は、本文中にパスワードは記載されていません。

以下、現在までに確認されている主なパターンについて転載いたします。

添付ファイルの特徴

Emotet攻撃メールには、必ず添付ファイルがついています。添付ファイルには、大きく分けて2パターンあります。

1. パスワードで暗号化されたzipファイルが添付されているもの

2. EXCELファイルやWordファイルが添付されたもの

Emotet攻撃メールの具体例

当社で多く確認しているメールの具体例をご紹介します。

パターン1パスワード付きZIPファイルが添付されている

(※)以下、「*」の箇所は人名や部署名、会社名、メールアドレス、電話番号が記載されている。

以下メールの添付ファイルの解凍パスワードをお知らせします。

添付ファイル名: 2022-02-09_1855.zip

解凍パスワード: YbuuaPC****株式会社

Tel 044-***-**** Fax 044-***-****

Mobile 090-****-****

Mail ****@****.jp

(※)このパターンが最も多いです。

パターン2パスワード付きZIPファイルが添付されている

株式会社** 御中 **部長 様 ******の**です。

Archive file attached to email: form.zip

Password: 67667242Thanks,

******@********.ne.jp

******@********.ne.jp

パターン3パスワード付きZIPファイルが添付されている

Attached is an important document, 10081553176395346539912.zip

Password: GGLZRBYHY** **

******@********.co.jp

パターン4パスワード付きZIPファイルが添付されている

3799145275072939191.zip

Password: dPaXNs**部 ** **

******@********.co.jp

パターン5パスワード付きZIPファイルが添付されている

Please see attached and thanks

DETAILS_03022022.zip

arch pass 774

Thanks

** *

******@********.co.jp

パターン6EXCELファイルが添付されている

ご確認をお願いします。

宜しく御願い致します。

** **_**・**部

****-***@****-***.co.jp> —-Original Message—–

> Sent: Wednesday, February 09, 2022 04:06

> From: “” [****-***@****-***.co.jp]

> To: “** **_**・**部”

> Subject: Re: ** **_**・**部 ………..

パターン7EXCELファイルが添付されている

Hi,

Please find attached ? thank you

List-203.xls

** **子

Sent from my Nokia

パターン8EXCELファイルが添付されている

迷惑メールのお詫びとお願い

ご確認をお願いします。

宜しく御願い致します。

info@******.com

Tel 044-***-**** Fax 044-***-****

Mobile 090-****-****

Mail info@********.com

他のパターンも出現してくると思われます。

添付ファイル名の具体例

* 2022-02-04_1602.zip

(※)このパターンが最も多いです。

(※)数字の箇所は年月日、時間がそれぞれ入る。

但し、国内のクラウド型のメールセキュリティサービスにおいても、同じパターンでファイルが

作成されるものがありますが、それは正常なメールです。

* Important COVID-19 Vaccine Information.zip

* COVID results.zip

* Form.zip

* list-12345678.zip (※)数字の箇所は、数字、桁数ともにランダム

* File 0402.zip (※)数字の箇所は、メールが配信された日と月が入る。

* 00000985788609063122.zip (※)数字の箇所は、数字、桁数ともにランダム。

数字の箇所は15桁から23桁まで確認されています。

* NOTICE_12345678.zip (※)数字の箇所はランダムな数字

* report_040222.zip (※)数字の箇所はランダムな数字

* BN-1234 report.zip (※)数字の箇所はランダムな数字

* pack 1234.zip (※)数字の箇所はランダムな数字

* QIMV-5013411.zip (※)数字の箇所はランダムな数字

* Scan_10022022.zip (※)数字の箇所は、メールが配信された日と月と年が入る。

* FILE_3034564102.zip (※)数字の箇所はランダムな数字

* DETAILS_28140.zip (※)数字の箇所はランダムな数字

以下、2022年02月28日追記

* Electronic form.zip

* OMS891072341EI.zip (※)数字の箇所はランダムな数字

* LTL017824307JN.zip (※)数字の箇所はランダムな数字

* message_02183471078.zip (※)数字の箇所はランダムな数字

* WHO198732412OD.zip (※)数字の箇所はランダムな数字

* Form – Feb 28, 2022.zip (※)Feb以降は曜日と年月日

* GXA70955496122945_202202281143.zip (※)_2022以降は日付+時間

* RL7044355342307435_202202281116.zip (※)_2022以降は日付+時間

* VTI4546395750_202202281150.zip (※)_2022以降は日付+時間

以下、2022年03月02日追記

* Latest invoice with a new address to update.zip

* PACK 00.zip

* RQ46840100325700_202203021503.zip (※)_2022以降は日付+時間

* O66498954767674081_202203021430.zip (※)_2022以降は日付+時間

* MO2240863420269198942_202203021429.zip (※)_2022以降は日付+時間

* PZI01834420049054_202203021032.zip (※)_2022以降は日付+時間

* Payment with a new address.zip

* nz 02032022.zip (※)_以降は日付+年

* f_14234.zip (※)数字の箇所はランダムな数字

* Untitled 01032022.zipp (※)_以降は日付+年

* 19076 3.zip (※)数字の箇所はランダムな数字

以下、2022年03月04日追記

* Address Changed.zip

* Address and payment info.zip

* My current address update.zip

* Recent money transfer details.zip

以下、EXCEL編です。

これらのファイルは一般的なアンチウイルスソフトウェアで対応が出来ているかと思います。

* Details-54268.xls (※)数字の箇所はランダムな数字

* Scan 902.xls (※)数字の箇所はランダムな数字

* 7_407.xls (※)数字の箇所はランダムな数字

* Report.xls

* EL-9945 report.xls (※)数字の箇所はランダムな数字

以下、2022年03月02日追記

* VPG-010322 WVPU-020322.xlsm (※)数字の箇所はランダムな数字と、後半は日付

* report 03 02 2022.xlsm (※)数字の箇所は日付

* UJ-6455 report.xlsm (※)数字の箇所はランダムな数字

* RN-4456 report.xlsm (※)数字の箇所はランダムな数字

他にも新たに出現し続けると思われます。随時上記に記載させていただきます。

「Emotet攻撃メール」への対策について

クライアントPCでメールソフトをご利用の一般的なユーザー様向けと

メールサーバー管理者様宛の対策について参考としてご紹介させていただきます。

下記内容が、完全にEmotet攻撃メールを遮断することをお約束するものではありませんので

あくまで参考情報としてお取り扱いくださいませ。

PCに受信してしまった場合の対策

クライアントPCのメールソフトで受信したメールボックス内に該当のメールがある場合

添付ファイルを開いて実行することでEmotetへの感染が発生しますが、添付ファイルを実行しない限りは問題有りません。

ここまでのご案内をご確認の上、該当すると思しきメールは速やかに削除をお願いいたします。

また、メッセージフィルター機能の本文で検索をかけて、該当するメールを削除する対応も有効です。

後述にも記載していますが、本文のパターン検知などで検疫を図ってください。

メールサーバー管理者様が出来る対策

EXCELファイルを添付するパターンの場合は、一般的に利用されているアンチウイルスソフトウェアで検疫することが可能です。

但し、パターンファイルの更新状況によっては、すり抜ける場合があります。

アンチウイルスソフトウェアでEXCELファイルのすり抜けが見られる場合は

拡張子を **.xls** や、 **.xlsm** の場合は、遮断する方式も良いかもしれません。

現時点で、EXCELで主流の拡張子.xlsxのものは確認されていません。

パスワード付きZIPファイルの場合は、アンチウイルスソフトウェアでは、検疫が難しいため

考え方を変えてスパム判定機能の中で検疫する方法をご検討ください。

オープンソースソフトウエアの 「Rspamd」 、または 「SpamAssassin」によるスパム検疫で

検知されることが期待できます。

但し、全てのメールの検疫ができるわけではありませんので、あくまで緩和策としてご参考ください。

また、それ以外にこのパスワード付きZIPファイルで送られてくるメールについては

アンチウイルスソフトウェアが検疫できない場合がほとんどだと思いますので

上記に記載した添付ファイル名のパターンで検疫する手法をお試しください。

また、この攻撃メールは 「テキスト形式のように見えてHTMLメールである」という特徴があります。

メール本文内のHTMLのソースコードに加えて、本文中の文言をセットで検疫すると防御がしやすいです。

他には、ファイル名が記載されていること、パスワードが示されていることから

例えば、「password」という文言と「.zip」をセットで発見した場合は遮断する設定も効果があるかもしれません。

誤検知はありますが、手動で配信をかけるなどの運用対応でのカバーをご検討ください。

感染してしまったら

もし、感染してしまたら、PCをネットワークから即座に切り離しましょう。

この攻撃は同一ネットワーク内のその他の端末に対しても攻撃を仕掛け乗っ取りを試みます。

可能であれば、感染した端末のみならず、同一ネットワーク内のPCについては

工場出荷状態に戻してから利用することをおすすめします。

データをバックアップされる場合は、スタンドアローンでネットワークから切り離して起動した後で

外付けHDD等にバックアップを行います。

そのバックアップしたデータは第三者機関にセキュリティチェックをしてもらってから利用すると安心です。

当社の対応状況について

FNP-WEBサービスではオプションの「クラウドスパムチェックサービス」をご提供しております。

「クラウドスパムチェックサービス」をご利用のお客様の環境につきましては

2022年02月08日時点からEmotet攻撃メールへの検疫を強化を実施しております。

その後、2022年03月04日の時点では、すり抜けているものはありません。

少なくともメールの件名に注意喚起の文言を追記して配送しております。

但し、今後も新型の攻撃メールが出現した場合は、すり抜ける可能性がありますが

数時間ごとに追加の対策設定行っております。

ご利用中のお客様で、すり抜けるメールがございましたら、当社までご連絡ください。

即対策を実施させていただきます。

Emotetの攻撃メールの遮断にお役に立てれば幸甚です。

参考情報

参考URL

JPCERT マルウェアEmotetの感染再拡大に関する注意喚起(2022/03/03 の記事)

https://www.jpcert.or.jp/at/2022/at220006.html

JPCERT マルウエア Emotet の感染に関する注意喚起(2019/12/10 の記事)

https://www.jpcert.or.jp/at/2019/at190044.html

JPCERT マルウェアEmotetの感染再拡大に関する注意喚起(Emotet感染のチェックツールの案内があります)

https://www.jpcert.or.jp/at/2022/at220006.html

Emotet感染有無確認ツールEmoCheck

https://github.com/JPCERTCC/EmoCheck/releases

JPCERT マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

https://www.ipa.go.jp/security/announce/20191202.html